Shields Up tegen dreiging nieuwe malware-toolkit

Het Amerikaanse ministerie van Energie, het Cybersecurity and Infrastructure Security Agency (CISA), de NSA en de FBI hebben gezamenlijk een advies uitgebracht over een nieuwe malware-toolkit. De nieuwe malware-toolkit zou deel kunnen uitmaken van een Russisch initiatief om een nieuwe generatie cyberaanvallen op Amerikaanse bodem te lanceren.

Shields Up

In het tv-programma 60 Minutes van CBS news is een segment te zien over de hackertoolkit waarmee mogelijk kan worden ingegrepen in een breed scala van apparatuur voor industriële controlesystemen (ICS). Het Department of Homeland Security (DHS) heeft het initiatief Shields Up in het leven geroepen om mensen bewust te maken van deze dreiging. CISA Directeur Easterly zegt dat de naam het idee moet overbrengen dat je ervan uit moet gaan dat er verstorende cyberactiviteiten zullen plaatsvinden waar je op voorbereid moet zijn. Dit klinkt ons bekend in de oren, want het is dezelfde boodschap die CyberRes ook heeft uitgedragen over cyberweerbaarheid.

Pipedream

Dragos heeft de nieuwe malware tookit de naam “Pipedream” gegeven en heeft hier een eigen rapport over gepubliceerd. Hoewel er nog geen slachtoffers van de toolkit bekend zijn, hebben onderzoekers ontdekt dat Pipedream de mogelijkheid heeft om doelapparaten te kapen, de toegang tot deze apparaten te verstoren of te verhinderen, ze permanent te ‘bricken’, of ze zelfs te gebruiken als uitvalsbasis om hackers toegang te geven tot andere delen van een ICS-netwerk.

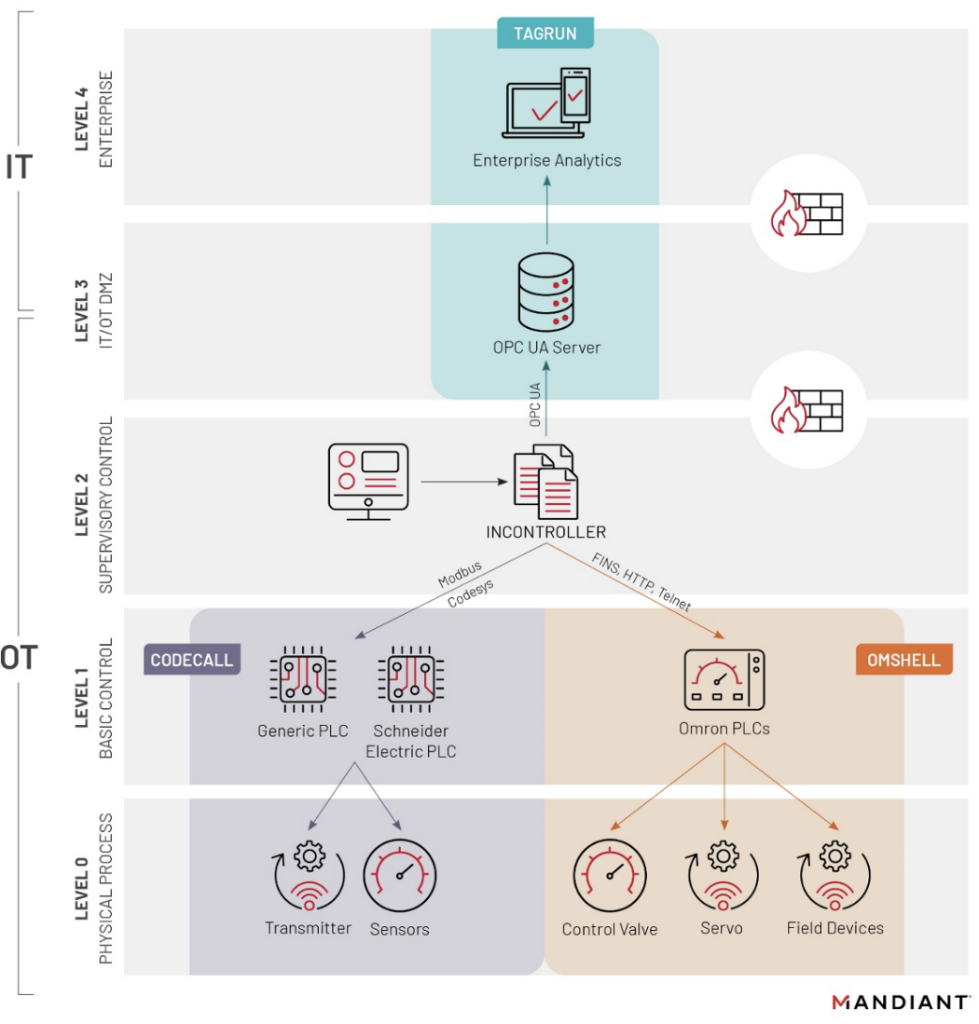

Hoewel Pipedream specifiek gericht lijkt te zijn op Programmable Logic Controllers (PLC’s) van Schneider Electric en OMRON, maakt het gebruik van onderliggende software in deze PLC’s die bekend staat als Codesys en die veel breder wordt gebruikt in honderden andere typen PLC’s. Dit betekent dat de malware gemakkelijk kan worden aangepast om in bijna elke industriële omgeving te werken. Madiant heeft dit diagram verstrekt om het aanvalsoppervlak beter te visualiseren:

Advies

Het CISA-advies wijst niet op specifieke kwetsbaarheden in de apparaten of software waar Pipedream zich op richt. Hoewel de toolkit gebruik maakt van meerdere zero-day kwetsbaarheden die nog steeds worden verholpen. In hackersjargon is een zero-day een geheime beveiligingsfout in software waarvan het bedrijf dat de softwarecode heeft gemaakt en onderhoudt, geen weet heeft. De naam komt van het feit dat het bedrijf “zero days” heeft gehad om te reageren en een patch uit te brengen om gebruikers te beschermen. Onderzoekers zijn van mening dat zelfs het patchen van de zero-day kwetsbaarheden zodra fixes beschikbaar zijn, de meeste van Pipedream’s mogelijkheden niet kan voorkomen, aangezien het grotendeels is ontworpen om de functionaliteit van doelapparaten te kapen en legitieme commando’s te verzenden in de protocollen die ze gebruiken.

De advisory verwijst naar een niet-met-name genoemde “APT actor” die Pipedream heeft ontwikkeld, waarmee doorgaans een door de staat gesponsorde hackersgroep wordt bedoeld. Hoewel niet expliciet is aangegeven dat Rusland de dreiger achter Pipedream is, gaat het om een krachtige malware-toolkit in onbekende handen, waartegen infrastructuurexploitanten maatregelen moeten nemen om zich te beschermen.

Het CISA-advies bevat een lijst van maatregelen die infrastructuurexploitanten moeten nemen om hun activiteiten te beschermen. Sommige van de proactieve maatregelen die CISA aanbeveelt, sluiten aan bij onze cyberveiligheidtips:

- Implementeer waar mogelijk multifactorauthenticatie af voor alle externe toegang tot ICS-netwerken en -apparaten.

- Implementeer robuuste logverzameling en -bewaring van ICS/SCADA-systemen en beheersubnetten.

- Maak gebruik van een oplossing voor continue OT-monitoring om te waarschuwen voor kwaadaardige indicatoren en gedragingen, om een betere zichtbaarheid van het netwerk te verkrijgen en om mogelijk abnormaal verkeer te identificeren.

- Gebruik beheerdersaccounts alleen wanneer dat nodig is voor taken, zoals het installeren van software-updates.

Cyberdreigingen in 2022

De onthulling van Pipedream komt midden in een groter optreden van de regering Biden tegen potentiële hackingdreigingen voor kritieke infrastructuursystemen, met name vanuit Rusland. Vorige maand heeft het ministerie van Justitie bijvoorbeeld aanklachten ingediend tegen twee Russische hackersgroepen die zich in het verleden hebben gericht op elektriciteitsnetwerken en petrochemische systemen. En begin deze maand heeft de FBI maatregelen genomen om een botnet van netwerkapparatuur te ontmantelen dat werd gecontroleerd door Sandworm, nog steeds de enige hacker in de geschiedenis waarvan bekend is dat hij stroomstoringen heeft veroorzaakt.

Shield Up bij BK IT Solutions

Het “Shields up”-initiatief van CISA beveelt aan dat alle organisaties – ongeacht hun omvang – voorbereid moeten zijn om te reageren op verstorende cyberincidenten. Dit is ook onze boodschap. Wij helpen je bij het beschermen, detecteren en evolueren om deze bedreigingen het hoofd te bieden.